クラウドは委託じゃない? 責任共有モデルから学ぶ個人情報保護のポイント

個人データをクラウドに預けると「委託」にあたってしまい、クラウド事業者を監督する責任が生じるのではないかと考え、利用を諦めている中小企業の方も多いようです。しかし、クラウドでは“責任共有モデル”という仕組みが採用されるケースが多く、実は必ずしも委託にはあたらない場合があります。

本記事では、「クラウドは委託じゃない?」という疑問を出発点に、個人情報保護法の視点から責任共有モデルの考え方を理解し、クラウドで個人データを安全に扱うための具体的なポイントを整理します。

個人情報と個人データの違い

「なぜ『個人情報』ではなく『個人データ』なのだろう?」と思われる方もいらっしゃるかもしれません。これは、個人情報保護法において「個人情報」と「個人データ」が厳密に区別されているからです。

まず、個人情報とは、氏名や住所など特定の個人を識別できる情報全般を指し、単体でもほかの情報と組み合わせても個人を特定できる情報を含みます。一方、個人データとは、そうした個人情報が検索可能な形で体系的に整理されているものをいいます。

たとえば名刺1枚を持っているだけなら個人情報ですが、それを多数集めてデータベース化し、検索して活用できる状態にしている場合は個人データとして扱わなければなりません。

本記事はクラウドの利用がテーマなので、個人情報ではなく個人データとしています。

クラウドサービスの基礎知識

クラウドで個人データを管理する際には、まずクラウドサービスそのものの仕組みを理解しておくことが大切です。サービス形態による提供機能の違いや、オンプレミス(自社サーバー運用)との違いを把握することで、後で説明する「責任共有モデル」をイメージしやすくなります。

サービス形態による提供機能の違い

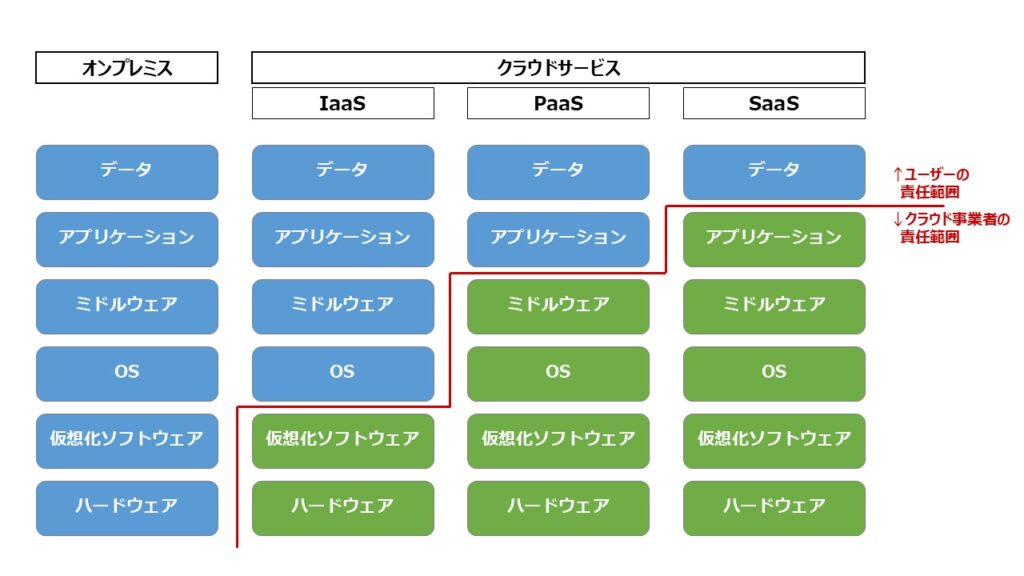

クラウドサービスは主に SaaS、PaaS、IaaS の3種類に大別されます。ここでは、それぞれがどのような機能を提供しているかに注目し、サービスの特徴を見ていきます。

SaaS(Software as a Service)

すでに完成したアプリケーションを、インターネット越しに利用できる形態です。

- 代表例: Office 365、Google Workspaceなど

- 提供機能の例: アプリケーション機能の利用、ソフトウェアの自動更新、クラウド上でのデータ保存

- メリット: 導入や運用が簡単で、インストールやバージョンアップの手間を大幅に削減できる

- デメリット: 自由度が低く、細かなカスタマイズが難しい場合がある

PaaS(Platform as a Service)

アプリケーションを開発・実行するためのプラットフォームを提供する形態です。

- 代表例: Heroku、Google App Engineなど

- 提供機能の例: OSやミドルウェアの管理、開発ツールや実行環境の提供

- メリット: OSやミドルウェアの保守を任せられるため、開発者はアプリケーションのコードに専念できる

- デメリット: アプリケーションの実行環境が固定されるため、OSレベルの自由度は限定される

IaaS(Infrastructure as a Service)

仮想サーバーやネットワークなど、インフラレベルのサービスを提供する形態です。

- 代表例: AWS EC2、Microsoft Azure VMなど

- 提供機能の例: 仮想マシンの作成・削除、ネットワーク設定、ストレージの利用

- デメリット: OSやミドルウェアの保守・設定など、利用企業側の運用負担が比較的大きい

- メリット: OSやミドルウェアの選択を自由に行えるため、オンプレミスに近い柔軟性がある

オンプレミスとの比較

自社でサーバーからネットワーク機器までを保有・運用する方法をオンプレミスと呼びます。クラウドと比べると導入コストや運用負担は高くなりがちですが、自社内で完全にカスタマイズできる自由度の高さが大きな利点です。

責任共有モデルの基本的な考え方

クラウドサービスを導入する際、「クラウド事業者がすべてのセキュリティ対策をしてくれる」「利用企業は特に何もしなくてよい」と思われがちです。しかし、実際にはクラウド事業者と利用企業がそれぞれ担うべき役割を分担する責任共有モデルが一般的に採用されています。ここでは、責任共有モデルの概要と、サービス形態との関わりを整理します。

責任共有モデルとは

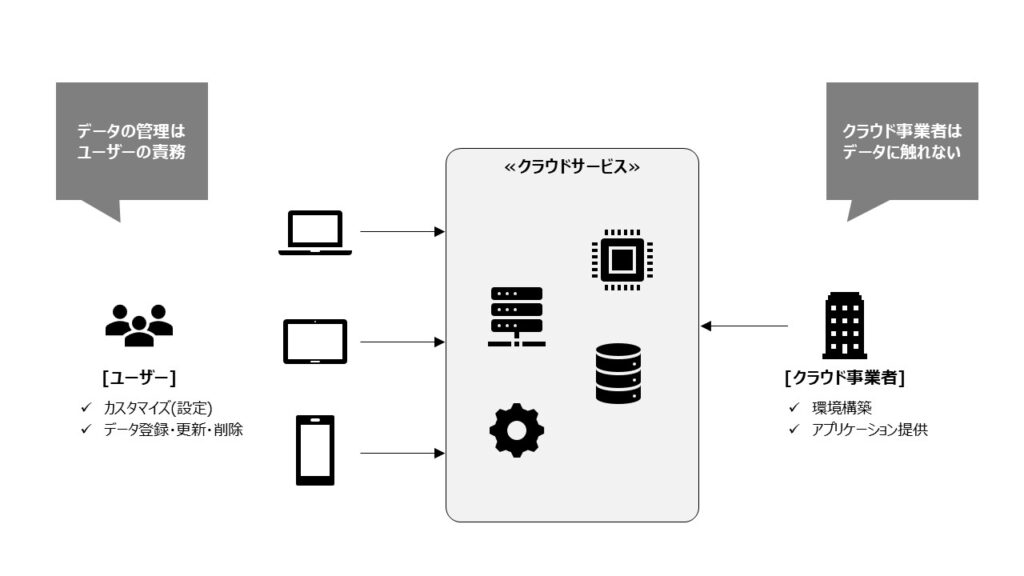

責任共有モデルとは、クラウド事業者と利用企業の間でセキュリティや運用の責任範囲を明確に分ける考え方を指します。クラウド事業者はインフラやプラットフォーム、ソフトウェアなどの提供や保守を担当し、利用企業はその上で発生するデータ管理やアクセス制御、設定ミス防止などを行う仕組みです。具体的には以下のようなポイントが挙げられます。

- クラウド事業者の責任例

- ハードウェア障害やネットワーク障害への対応

- サーバールームやデータセンターの物理的セキュリティ確保

- サービスとして提供する機能(SaaSの場合はアプリケーション、PaaSの場合は実行環境、IaaSの場合はインフラ基盤)の保守・アップデート

- 利用企業の責任例

- クラウド上に保管するデータの管理・保護(アクセス権限、暗号化など)

- 設定ミスやアカウント運用の不備による情報漏えいリスクの防止

- サービス形態に応じて、OSやミドルウェア、アプリケーションそのもののセキュリティパッチ適用・更新作業

サービス形態との関わり

先ほどの「クラウドサービスの基礎知識」で説明した SaaS・PaaS・IaaS は、それぞれ提供される機能の範囲が違うため、責任共有モデルにおける役割分担の境界も異なります。

- SaaSの場合

- アプリケーションやその更新作業はクラウド事業者が担当

- 利用企業はユーザー管理(アカウント・アクセス権限)やデータ保護に注力

- PaaSの場合

- OSやミドルウェアの保守はクラウド事業者が担当

- アプリケーションコードや実装部分のセキュリティは利用企業が管理

- IaaSの場合

- 基本的なインフラ(ハードウェアや仮想化環境)はクラウド事業者が提供

- OSやアプリケーションの導入・メンテナンス、セキュリティパッチ適用は利用企業の責任

いずれのクラウドサービス形態でもデータはユーザーの責任範囲になることに注目してください。

なぜ責任共有モデルが重要なのか

責任共有モデルを理解しないままクラウドサービスを導入すると、「事業者がすべてやってくれるはず」という誤解や、逆に「全部自社で対策しなければならないのでは」という不安につながりかねません。クラウドを安心して利用するためには、どこまでをクラウド事業者に任せられ、どこからが自社の責任なのかを明確にすることが非常に重要です。

- 設定ミスによる情報漏えいを防ぐ

- 利用企業側が担当するアクセス権限設定や暗号化の扱いを正しく行わないと、クラウド事業者がどれほど強固な基盤を提供していてもリスクが発生するためです。

- 運用コストと自由度のバランスを保つ

- SaaSに近づくほど導入と運用が簡単になる一方、自由度が下がるという特性があるため、責任範囲とコストを見合わせて最適な形態を選ぶ必要があります。

責任共有モデルを把握することで、自社が保有しているデータをクラウドに保存してよいか判断できるようになります。また、導入に伴う法的リスクやセキュリティリスクを正しく理解できるようになり、管理漏れを減らせるはずです。

個人情報保護法におけるクラウドサービスの位置づけ

ここでは委託の基本的な考え方と、クラウド特有の事情を整理します。

個人データの取扱いの委託とは

個人情報保護法において「委託」とは、本来であれば自社が行う個人データの取り扱いを、別の事業者に外部化することを指します。たとえば、コールセンター業務を外注して、外部企業が顧客情報を入力・編集するようなケースです。

委託を行う場合は、委託元が委託先に対して適切な監督を行う義務を負います。具体的には、セキュリティ対策の有無や運用ルールを確認し、問題があれば改善を促すなどの対応が必要です。

クラウドサービスの特徴と委託の関係

クラウドで個人データを扱う場合も、すべて「委託」に当たるイメージを持たれることがあります。しかし、責任共有モデルのもとでは、クラウド事業者はデータを直接操作せず、利用企業が操作の主体になるケースが大半です。

クラウドサービスでは、利用企業がクラウド上の管理画面などを通じてデータを操作することが一般的です。クラウド事業者は、積極的にデータを書き換えたり、閲覧したりするわけではなく、あくまで環境(インフラやソフトウェア)を提供しているにすぎない場合があります。

このように、データ操作の主体が利用企業にあるため、個人情報保護法上の「委託」に当たらないケースも多いです。もっとも、サービス内容によっては事業者側で一部のデータ処理を代行する場合もありますので、契約内容をしっかり確認しておくことが必要です。

クラウドサービス利用の法的整理

クラウド事業者はサービス環境のメンテナンスや障害対応を行いますが、基本的には利用企業の個人データに直接アクセスしない立場とされています。そのため、委託先としての「監督義務」が発生しない可能性が高いと考えられています。

ただし、クラウドサービスの契約内容によっては、事業者側がデータにアクセスできる権限を持つこともあり得るため、利用規約や契約条項を事前に確認することが大切です。クラウドを利用すれば管理責任が消えるわけではありませんので、アクセス権やセキュリティポリシーなど、利用企業として実施すべき対策はしっかりと行う必要があります。

クラウドで安全に個人データを管理するポイント

クラウド事業者が提供する高度なセキュリティ機能を活用することで、安全性を高められる一方、利用企業側の設定や運用が甘いとセキュリティ事故につながる恐れがあります。ここでは、クラウドで個人データを管理するうえで押さえておきたいポイントを4つ紹介します。

設定ミスを防ぐ

クラウドは管理画面がわかりやすく設計されている場合も多いですが、それでも設定項目が多岐にわたるため、誤操作や設定ミスによる情報漏えいリスクは無視できません。また、容易に利用できることから、設定の確認もれやミスも多いようです。

- よくある設定ミスと影響

- アクセス範囲の誤った公開設定により、外部からデータが閲覧できてしまう

- デフォルトの設定をそのまま使い、重要データも保護されずに公開される

- 新機能が追加された際、設定を見落としてしまい、セキュリティ対策が不十分になる

- 防止の基本策

- 設定項目をリスト化し、変更時には承認プロセスを設ける

- 変更履歴を記録し、いつ誰が何を変更したかが追えるようにする

- 定期的に設定内容を棚卸しし、不要な公開範囲やオプションをオフにする

アクセスを適切に制御する

クラウド上のデータは外部からもアクセス可能なため、必要なメンバーがいつでも情報にアクセスできる一方で、不正アクセスのリスクも高まります。

- アクセス権限の管理

- 必要最小限の権限だけを付与する「最小権限の原則」を徹底します

- ロールベースで権限を設計し、役職や業務内容に応じて権限を与えます

- 定期的に権限の見直しを行い、退職者や部署異動者のアカウントは速やかに削除します

- 多要素認証(MFA)の導入

- パスワードだけでは防ぎきれない攻撃を防ぐため、ワンタイムパスワードや生体認証を組み合わせます

- ユーザーへの周知とサポートを手厚くし、導入時の混乱を減らします

- 例外設定を極力つくらず、全アカウントに適用することが望ましいです

データを確実に保護する

クラウド事業者が強固なセキュリティを提供しているとはいえ、利用企業がデータをどのように暗号化し、バックアップを取っているかも重要な要素です。

- データの暗号化

- 保存時(サーバー上)と通信時(インターネット経由)ともに暗号化を行い、平文での扱いを減らします

- 暗号鍵の保管場所やローテーションポリシーも整備しておきます

- バックアップの確保

- 定期的にバックアップを取得し、障害や誤操作が起きても復旧できるようにします

- バックアップデータは別リージョンやオフライン環境など、複数の場所に保管しておくと災害対策になります

- 復元テストを行い、本番さながらの環境でリストア手順を確認することが大切です

監視と証跡を確保する

クラウド上は変更や拡張が容易な反面、想定外の操作や不正アクセスに対しても注意が必要です。ログ取得や監視体制を整え、インシデント発生時の原因追及ができるようにしておきましょう。

- 監査ログの取得

- アクセスログや管理者操作ログなど、必要なログを漏れなく取得します

- ログの保存期間を設定し、セキュリティや法令の要件に応じて保管場所を分散させます

- 定期的な確認と分析

- 異常なアクセスがないかをモニタリングし、イベント検知を自動化するツールを活用します

- インシデント対応のフローをあらかじめ決めておき、発生時には迅速に担当者に連絡がいくようにします

まとめ

クラウドを利用することで個人情報保護法上の「委託」に該当せず、過度な監督義務を負わなくて済むケースは十分に考えられます。それを支えているのが、クラウド事業者と利用企業がそれぞれの領域を担う責任共有モデルです。

もちろん、すべてのクラウドサービスが同じ運用形態とは限りませんので、契約内容やサービス仕様をしっかり確認すると同時に、アクセス制御や設定ミスの防止など、自社で担うべき部分の対策を怠らないようにすることが大切です。中小企業が導入すれば、クラウドの恩恵を十分に受けられるはずです。

「クラウド事業者への監督義務があるかも…」という不安だけで導入を諦める必要はありません。責任共有モデルを正しく理解しながら、必要な管理を行っていけば、セキュリティと効率性を両立できる可能性は大いにあると思います。